Anomalie sieciowe mają różny charakter. Chociaż niektóre z nich są łatwe do zrozumienia na pierwszy rzut oka, istnieją anomalie, które wymagają zbadania przed podjęciem decyzji. Struktura MITRE ATT&CK, wprowadzona w Kemp Flowmon ADS 11.3, usprawnia proces analizy i zapewnia analitykom bezpieczeństwa dodatkowy wgląd, dzięki wykorzystaniu wiedzy o technikach przeciwników, wyjaśniając anomalie sieciowe z punktu widzenia struktury ATT&CK.

W tym artykule chcę podzielić się z wami kilkoma wskazówkami i sztuczkami, które można wykorzystać podczas badania anomalii sieciowych w Kemp Flowmon ADS.

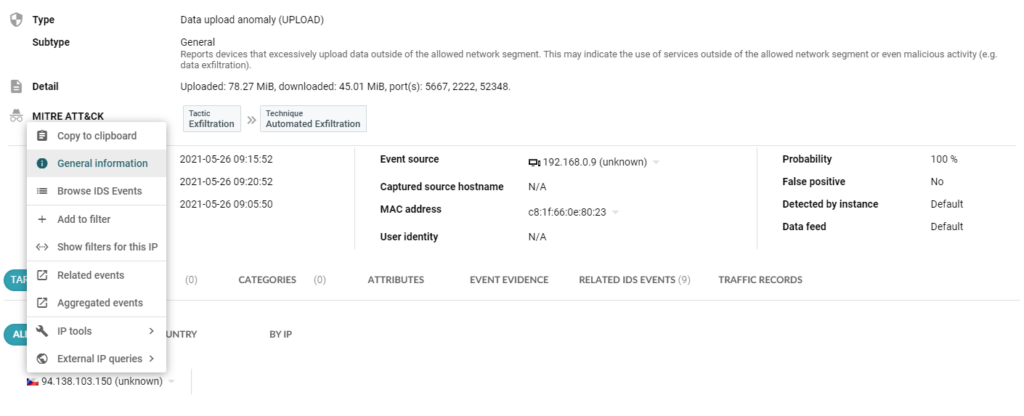

Jako przykład użyję zdarzenia eksfiltracji danych (anomalii przesyłania danych), które zostało wykryte w środowisku klienta. Szczegóły zdarzenia ujawniają przesłanie 78 MB i pobranie 45 MB z nieznanego zewnętrznego adresu IP na nieoczekiwanych portach.

Pierwszą rzeczą, na której należy się skupić, jest zewnętrzny adres IP i wbudowana funkcja „Informacje ogólne”, która wyświetla informacje z rekordów WHOIS, aby zrozumieć, do jakiego zakresu sieci należy adres IP i która jednostka obsługuje adres IP. Chociaż może to pomóc w uzyskaniu pierwszego wglądu, nadal potrzebujesz więcej szczegółów, aby zrozumieć cel i pochodzenie ruchu sieciowego.

Grafika nr 1 – Wybieranie dodatkowych szczegółów dotyczących celu zdarzenia z menu kontekstowego w szczegółach zdarzenia

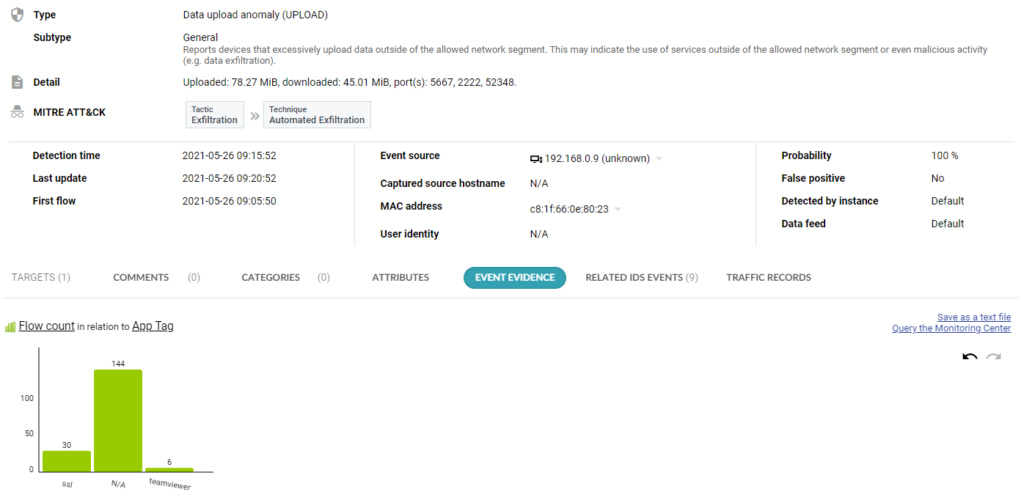

W następnym kroku możesz zbadać rekordy telemetrii sieciowej (NetFlow/IPFIX) związane z anomalią, którą nazywamy „dowodami zdarzenia”. Nawet przy włączonym szyfrowaniu nadal możesz uzyskać informacje, takie jak wskazanie nazwy serwera (SNI), aby znaleźć docelową nazwę domeny/hosta.

Niestety w tym przypadku nie mamy szczęścia. Jednak anomalie mogą składać się z wielu różnych sesji sieciowych, dlatego wizualizacja histogramu może pomóc w zrozumieniu struktury ruchu sieciowego związanego z eksfiltracją danych. Na poniższym rysunku wybrano liczbę przepływów w odniesieniu do znacznika aplikacji, aby przekazać nam tę informację. Możesz skonfigurować zarówno oś X, jak i Y histogramu, wykorzystując różne atrybuty danych telemetrycznych sieci, aby zrozumieć strukturę ruchu, a nawet filtrować rekordy przepływu, klikając kolumnę w histogramie. W tym przypadku rozumiemy, że ruch składa się z sesji sieciowej zaszyfrowanej za pomocą TLS/SSL, sesji TeamViewer i innego ruchu, którego nie można przypisać żadnemu znanemu protokołowi aplikacji.

Grafika nr 2 – Wizualizacja histogramu ruchu w dowodach zdarzenia

Inny poziom wglądu mogą zapewnić sygnatury wykrywania włamań. W przypadku korzystania z sondy Kemp Flowmon IDS Probe, opartej na oprogramowaniu Suricata IDS o otwartym kodzie źródłowym, Kemp Flowmon ADS może wyświetlać wszystkie powiązane zdarzenia ujawnione przez wykrywanie włamań za pomocą sygnatur pakietów jako dodatkowego kontekstu i wzbogacenia informacji o badanej anomalii sieciowej. W tym przypadku jednak znowu nie mamy szczęścia, ponieważ żaden odpowiedni podpis, który mógłby dostarczyć nam dodatkowych informacji, nie pasował do ruchu sieciowego. IDS Probe to bezpłatne rozszerzenie/moduł oprogramowania Kemp Flowmon Probe, które jest dostarczane z podpisami społeczności, a jednocześnie umożliwia korzystanie z komercyjnych podpisów Suricata od dostawców zewnętrznych.

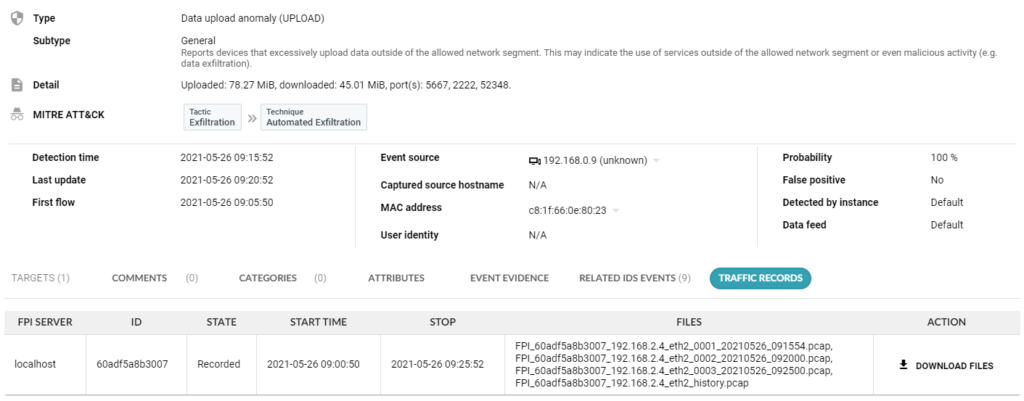

Ostateczną techniką dochodzenia jest analiza pakietów. Po uruchomieniu narzędzia Kemp Flowmon Packet Investigator dostępne jest selektywne przechwytywanie pakietów na żądanie. Flowmon ADS integruje się z narzędziem Packet Investigator i po wykryciu anomalii o wysokim stopniu szkodliwości uruchomi przechwytywanie pakietów w celu zapewnienia pełnego śledzenia pakietów do późniejszej analizy kryminalistycznej. Obejmuje to bufor pakietów w pamięci, aby upewnić się, że żadne ważne pakiety nie zostaną pominięte. Kemp Flowmon Packet Investigator to dodatkowy moduł oprogramowania dla Kemp Flowmon Probe (przechwytywanie ruchu) i Collector (kontrola przechwytywania i analiza pakietów).

Grafika nr 3 — Nagrywanie ruchu dostępne w szczegółach zdarzenia

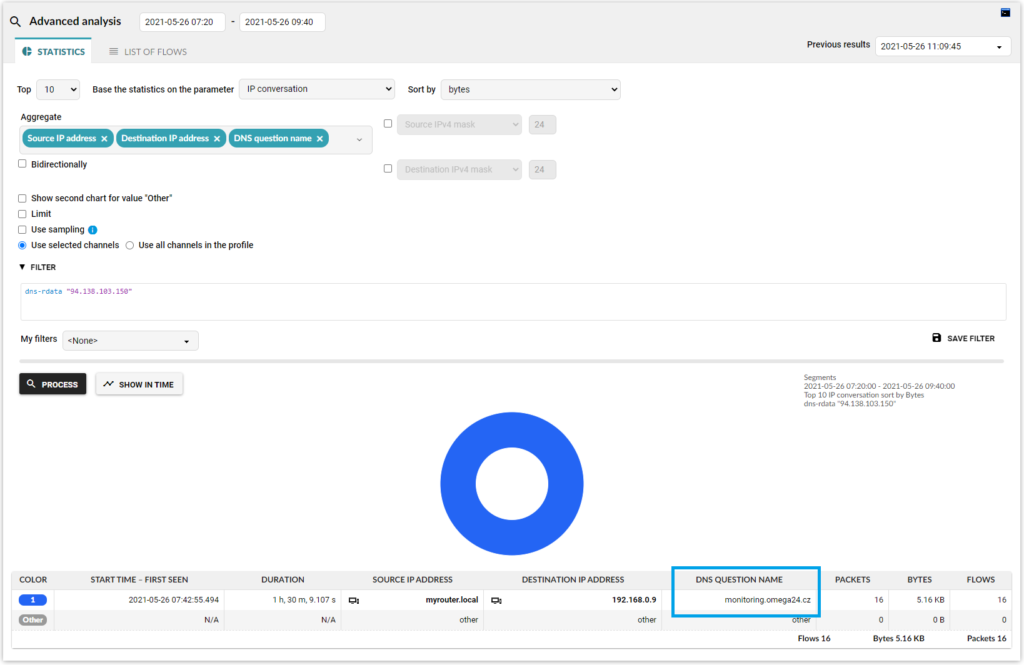

Ponieważ ruch jest szyfrowany, nadal możemy nie uzyskać potrzebnych informacji, pomijając, jak uciążliwa może być analiza pakietów. Dlatego istnieje jeszcze jedna sztuczka, której możesz użyć, aby połączyć informacje z różnych protokołów sieciowych i połączyć ze sobą poszczególne elementy. Ostatecznie staramy się odkryć prawdziwą domenę za zewnętrznym adresem IP, z którą skontaktowało się urządzenie sieciowe w naszym środowisku. Odpowiedź na to pytanie kryje się w ruchu DNS, w którym można wykorzystać zdolność Kemp Flowmon Probe do wyodrębniania metadanych z protokołu DNS i analizowania metadanych DNS za pomocą Kemp Flowmon Collector.

W przypadku tego typu analizy należy przełączyć się z Systemu wykrywania anomalii (ADS) do Centrum monitorowania, w którym można uruchomić dowolne zapytanie dotyczące danych telemetrycznych sieci podstawowej przy użyciu określonego filtrowania. W tym przypadku chcesz podać nazwę zapytania DNS dla odpowiedzi DNS zawierających zewnętrzny adres IP. Dlatego zastosowanie ma następujący filtr:

dns-rdata "94.138.103.150"

Wynik zapytania powie Ci, że lokalny router działający jako serwer DNS rozwiązał domenę „monitoring.omega24.cz” dla wewnętrznego adresu IP „192.168.0.9”, który jest dokładnie tą informacją, której szukasz i z tą konkretną wiedzę, którą możesz zakończyć dochodzenie.

Grafika nr 4 – Filtr nazw zapytań DNS w Centrum monitorowania

Co przed nami?

Alert spoilera – pracujemy nad techniką automatycznego przypisywania metadanych DNS do ruchu sieciowego, dzięki czemu możemy dostarczać te informacje od razu jako część szczegółów zdarzenia bez konieczności ręcznej analizy. Ta technika pomoże zapewnić lepszy wgląd w zaszyfrowany ruch, w którym wskazanie nazwy serwera nie jest dostępne, ponieważ DNS może być realnym źródłem tych informacji.

Uzyskaj bezpłatną ocenę swojej sieci od Kemp

Oryginalna treść artykułu: https://www.flowmon.com/en/blog/investigating-network-anomalies-workflow

O autorze:

Paweł Minarika

Jako Chief Technology Officer w Kemp, Pavel jest odpowiedzialny za mapę drogową technologii, projektowanie i rozwój produktów, a także wsparcie techniczne i projekty klientów na całym świecie.

.....................................................................................

Zainteresowały Cię rozwiązania Kemp Flowmon ?

Zapraszam do kontaktu

Marceli Matczak

Security / SDN Business Development Manager

+48 785 051 978

marceli.matczak@s4e.pl