Jako specjalista ds. bezpieczeństwa każdego dnia doświadczasz czegoś nowego. Czasami te nowe rzeczy nie są przyjazne i musisz dowiedzieć się, jak szybko zareagować, zanim zagrożenie rozprzestrzeni się na systemy i spowoduje jeszcze poważniejsze szkody. Granice sieci są zwykle bardzo dobrze zabezpieczone, dlatego osoby atakujące znalazły inną drogę.

Jedną z najbardziej powszechnych i niepokojących grup ataków są tak zwane zagrożenia wewnętrzne, w szczególności złośliwe oprogramowanie. Próbują złamać zabezpieczenia systemu i zmusić go do ataku na inne systemy w Twojej sieci. Oznacza to, że ten ruch związany z atakami nie będzie wykrywalny na granicy sieci. Posiadanie kompletnego planu wykrywania incydentów i reagowania ma kluczowe znaczenie dla organizacji zajmującej się bezpieczeństwem. Przyjrzyjmy się pięciu kluczowym krokom wykrywania incydentów i reagowania na nie.

# 1 Miej na miejscu odpowiednie narzędzia i procesy

Zawsze istnieje ryzyko, że zagrożenia zostaną przeoczone wśród zalewu fałszywie pozytywnych i negatywnych wyników lub po prostu prześlizgną się przez luki widoczności. Aby zbudować prawdziwie kompleksowe ramy cyberbezpieczeństwa, analitycy Gartner sugerują przyjęcie tzw. podejścia SOC Visibility Triad. Składająca się z SIEM, Endpoint Detection and Response (EDR) oraz Network Detection and Response (NDR, wcześniej nazywana Network Traffic Analysis), taka triada widoczności pozwala wyeliminować słabe punkty i podnieść cyberbezpieczeństwo poprzez współpracę jej elementów.

Podczas, gdy EDR jest jedynym oknem na urządzenia końcowe, system SIEM przetwarza bogactwo i głębokość dzienników, to NDR zapewnia całościową perspektywę sieci. NDR umożliwia wykrywanie włamania na każdym etapie naruszenia bezpieczeństwa, ponieważ każdy przeciwnik pozostawia ślad w ruchu sieciowym, uzupełniając w ten sposób możliwości SIEM i EDR.

# 2 Wykryj, przeanalizuj i określ zakres incydentu

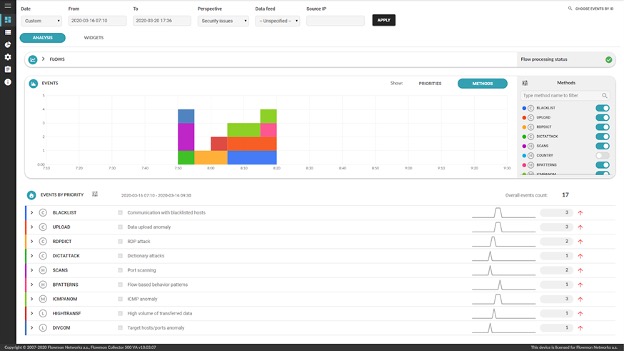

Ponieważ zdecydowaną większość złośliwych działań można dostrzec w ruchu sieciowym, w tym złośliwym oprogramowaniu, możemy użyć narzędzi do analizy kryminalistycznej wzorców ruchu i zawartości. Skanowanie portów, komunikacja z serwerami botnetów C&C (Command and Control), wysokie transfery danych, anomalie i zmiany w zachowaniu hosta, to tylko niektóre ze wskaźników wskazujących na trwające włamanie.

Gdy narzędzie do wykrywania ostrzeże Cię o podejrzanej aktywności w sieci, powinieneś zidentyfikować sprawcę zdarzenia i zidentyfikować urządzenie/(a) odpowiedzialne za zdarzenie. Narzędzia NDR są bardzo skuteczne, ponieważ mogą dostarczyć wielu dodatkowych informacji, w tym zidentyfikować odpowiednie urządzenie według adresu IP, nazwy domeny urządzenia, nazwy domeny urządzenia zarejestrowanej w momencie wykrycia, fizycznego adresu urządzenia (adres MAC) i tożsamość użytkownika. W przypadku oprogramowania ransomware możesz wyodrębnić wskaźniki włamania, takie jak adresy URL, skróty, adresy IP, itp.

Określenie zasięgu incydentu jest ważne, ponieważ współczesne zagrożenia zwykle przenoszą się na boki (tzw. lateral movement) i szybko rozprzestrzeniają się po całej sieci. Ważne jest, aby przeanalizować komunikację w sieci danych, zidentyfikować całą komunikację, potencjalnie zagrożone systemy, aktywność osoby atakującej i wszelkie inne potencjalnie zagrożone systemy.

# 3 Odpowiadaj na wczesnym etapie

Celem każdego procesu odpowiedzi powinno być powstrzymanie złośliwego kodu w celu złagodzenia jego wpływu na sieć i dane. Czasami cały proces odpowiedzi można zautomatyzować, ale czasami do ręcznego wykonania niektórych czynności wymagane jest sporo umiejętności i wysiłku. Twoja odpowiedź zaczyna się od odkrycia anomalnego zdarzenia, wskaźnika naruszenia bezpieczeństwa (IoC). Za każdym razem Twoja odpowiedź powinna zawierać kilka podstawowych kroków opartych na obserwacji IoC:

- blokowanie przychodzących wiadomości e-mail na serwerze pocztowym (na podstawie konkretnych IoC),

- usuwanie złośliwych wiadomości e-mail ze skrzynek użytkowników,

- blokowanie dostępu do złośliwych adresów URL na serwerze proxy,

- identyfikacja stacji roboczych, które odwiedziły złośliwe adresy URL i przez to mogą zostać zainfekowane,

- identyfikacja stacji roboczych, które pobrały ładunek z niechcianymi IoC i które wykonały określone pliki, przez system EDR lub podobne posiadane narzędzia,

- blokowanie ruchu ransomware wskazującego na połączenia z serwerem C&C przez IPS, zaporę sieciową i proxy,

- uniemożliwienie stacjom roboczym poza biurem na łączenie się z siecią, dopóki nie zostaną przeskanowane w poszukiwaniu infekcji.

Dla specjalisty ds. bezpieczeństwa ważna jest współpraca z zespołem ds. obsługi sieci. W razie potrzeby należy mieć procedury umożliwiające wyłączenie oddziału, jednostki biznesowej, a nawet kraju z sieci i przerwanie komunikacji z innymi jednostkami w przypadku zagrożenia.

# 4 Odzyskaj

Usuń złośliwy kod z sieci i zainfekowanych systemów. Niezwykle ważne jest, aby znaleźć główną przyczynę wejścia złośliwego kodu do sieci i zlikwidować lukę w zabezpieczeniach. Popraw lukę, zaktualizuj wersję oprogramowania i utwórz nową regułę SIEM w oparciu o obserwowane IoC, aby zapobiec przyszłym złośliwym próbom ataków.

Na etapie odzyskiwania wszystkie urządzenia i systemy, których dotyczy problem, powinny zostać wyczyszczone, odtworzone i przywrócone do pracy. Jeśli zostałeś uderzony przez oprogramowanie ransomware i nie możesz odszyfrować plików, przywróć dane z najnowszej, czystej kopii zapasowej.

# 5 Oceń

Wypełnij raport z incydentu, zawierający „wyciągnięte wnioski”, który pomoże ci ulepszyć plan reagowania na incydenty i wzmocnić Twoją obronę. Ważne jest również, aby kontynuować monitorowanie bezpieczeństwa, ponieważ niektóre ataki mogą być tylko przykrywką dla innych złośliwych działań. Przeanalizuj incydent i możliwe luki w zabezpieczeniach, które to działanie ujawniło w Twojej infrastrukturze, a także w swoich procedurach. Dobre bezpieczeństwo to proces ciągły. Możesz również zaplanować szkolenie, aby uświadomić pracowników, jeśli byli narażeni na zagrożenie ludzkie / społeczne.

Kompleksowe wykrywanie i reagowanie na incydenty

Wszystkie organizacje IT mają incydenty związane z bezpieczeństwem. Najlepsze zespoły ds. bezpieczeństwa mają kompleksowy plan reagowania na incydenty i ich wykrywanie. Po wykryciu incydentu ważne jest, aby działać szybko i celowo. Zbuduj swój plan wokół tych 5 kroków, aby przenieść swój plan reagowania na naruszenia bezpieczeństwa na wyższy poziom. Odwiedź stronę Kemp Flowmon Security Operations Solutions, aby dowiedzieć się więcej o zarządzaniu narzędziami do wykrywania zagrożeń i reagowania.

Uzyskaj bezpłatną ocenę swojej sieci od Kemp

Sprawdź również: "Kemp dodaje ulepszoną telemetrię sieci do systemu równoważenia obciążenia"

Treść oryginalnego artykułu: https://kemptechnologies.com/blog/incident-detection-response/

Informacja o autorze artykułu:

Frank Yue

Frank Yue jest ewangelistą technologii w Kemp, który przekłada produkty i technologie na potrzeby i wartości biznesowe. Patrzy na rozwijający się krajobraz technologii i jego wpływ na architekturę IT i organizację. Frank pisze blogi i opracowania typu white paper oraz przemawia na konferencjach i wydarzeniach związanych z technologiami sieciowymi aplikacji. Ma ponad 25 lat doświadczenia w budowaniu sieci IT dużej skali i pracy z wysokowydajnymi technologiami aplikacyjnymi, w tym głęboką inspekcją pakietów, bezpieczeństwem sieci i dostarczaniem aplikacji. Kiedy nie rozmawia o technologii, Frank jest instruktorem nurkowania i aktorem drugoplanowym. Ukończył University of Pennsylvania i mieszka w Wilmington w Północnej Karolinie w USA.

.....................................................................................

Zainteresowały Cię rozwiązania Kemp / Flowmon ?

Zapraszam do kontaktu

Marceli Matczak

Security / SDN Business Development Manager

+48 785 051 978

marceli.matczak@s4e.pl