Środowisko zagrożeń stale się zmienia; zarówno typy ataków, jak i ich skala rosną dramatycznie każdego roku. W rezultacie liczba naruszeń bezpieczeństwa rośnie odpowiednio. Po każdym naruszeniu bezpieczeństwa organizacje pytają: „W jaki sposób atakujący dostał się do środka? Jak oni się poruszają? ” i zadają sobie inne podobne pytania. Chcą mieć lepszy wgląd w techniki ataków stosowane podczas włamań i zrozumieć, jak naprawić luki istniejące w ich infrastrukturze bezpieczeństwa.

Struktura MITRE ATT&CK została zaprojektowana, aby pomóc odpowiedzieć na te pytania, zapewniając wspólny sposób opisu technik ataku i ich środków zaradczych. Organizacje mogą wykorzystać strukturę MITRE ATT&CK do identyfikowania luk w zabezpieczeniach i ustalania priorytetów poprawek w oparciu o ryzyko.

Kilka słów o MITRE ATT&CK Framework

Platforma MITRE ATT&CK to baza wiedzy na temat zachowań ataków i taksonomii, która zapewnia kompleksowe omówienie zachowań związanych z atakami w środowisku naturalnym. Ramy są otwarte i dostępne dla każdej osoby lub organizacji do bezpłatnego użytku; w związku z tym ramy łączą duże społeczności w celu rozwijania skuteczniejszej ochrony przed atakami cybernetycznymi. Większość dostawców zabezpieczeń integruje platformę MITRE ATT&CK ze swoimi produktami, począwszy od SIEM, przez wykrywanie i reagowanie na punkty końcowe, a skończywszy na „piaskownicach” (tzw. sandbox) i obronie sieci.

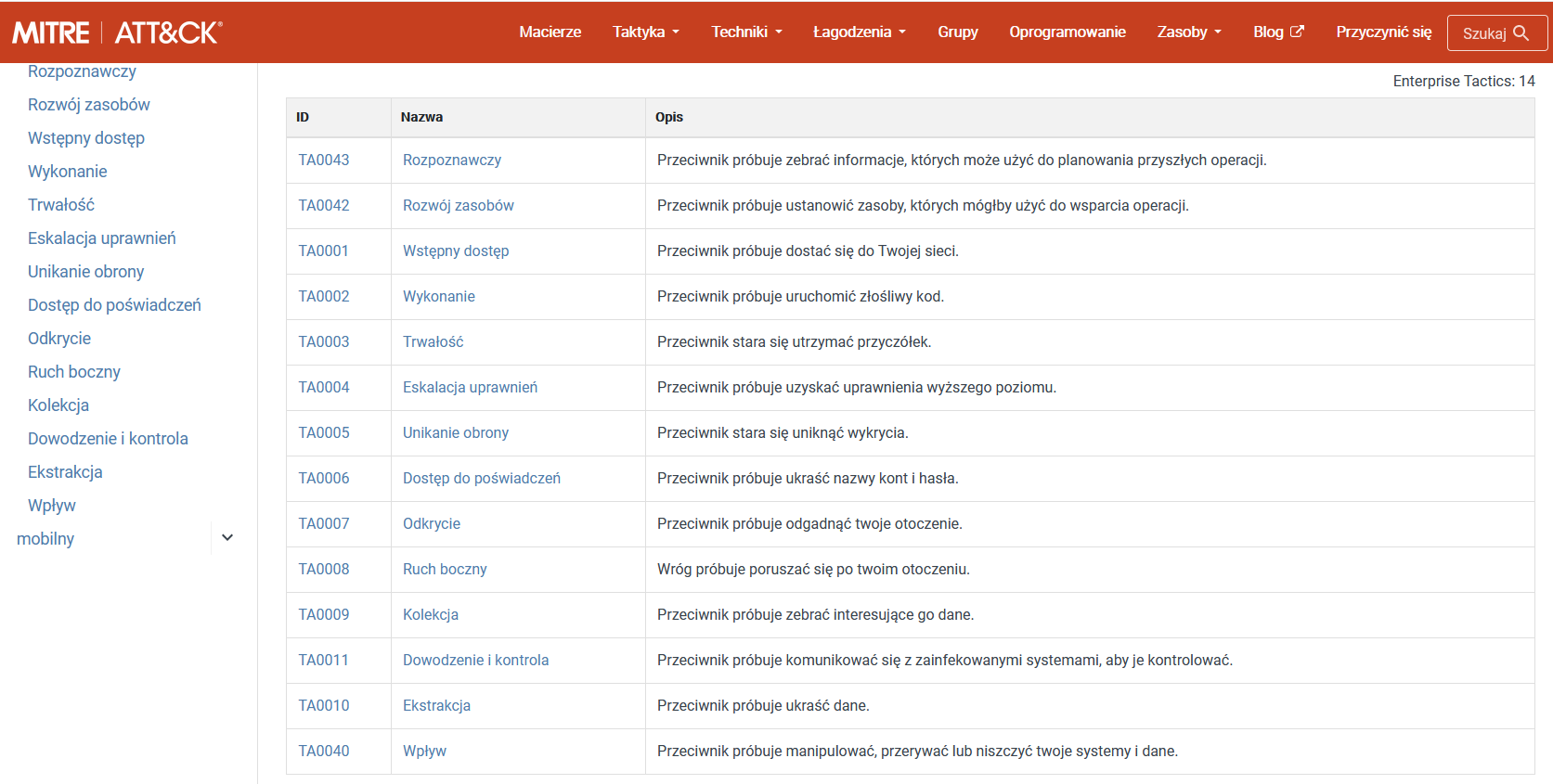

MITRE ATT&CK dla przedsiębiorstw klasyfikuje zachowania związane z atakami w 14 głównych kategoriach:

Każda kategoria zawiera wiele technik obronnych i łagodzących, a większość z nich obejmuje techniki podrzędne. Mapując zagrożenia widoczne w sieci w ramach MITRE ATT&CK, administratorzy mogą pewnie dostrajać swoje rozwiązania i bronić się przed tymi zagrożeniami, aby złagodzić ich wpływ.

Korzystanie z MITRE ATT&CK Framework z piaskownicą

W przypadku bezpiecznych produktów piaskownicy dość często integruje się środowisko MITRE ATT&CK. Krótko mówiąc, piaskownica zapewnia wirtualne i ograniczone środowiska, w których złośliwe oprogramowanie może przeprowadzać ataki. W idealnych scenariuszach piaskownica przechwytuje techniki ataku przez cały cykl życia ataku.

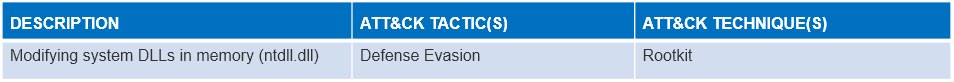

Struktura MITRE ATT&CK pomaga użytkownikom piaskownicy lepiej zrozumieć zachowania związane z atakami złośliwego oprogramowania i konkretne techniki, których adwersarze mogą używać w połączeniu z innymi. Na przykład piaskownica może przechwytywać zachowanie, które zapisuje w pamięci, w której znajduje się plik ntdll.dll. W piaskownicy to zachowanie określa się jako „Modyfikowanie systemowych bibliotek DLL w pamięci (ntdll.dll)”.

Jednak ta nomenklatura może nie być łatwa do zrozumienia. Po zmapowaniu do taktyki i technik MITRE ATT&CK, zachowanie jest opisane jako „unikanie obrony” i „rootkit” według standardowej klasyfikacji w bazie wiedzy MITRE ATT&CK. Dzięki temu odwzorowaniu zachowanie staje się znacznie łatwiejsze do zrozumienia.

W bazie danych MITRE ATT&CK możesz następnie przewinąć w dół w kolumnie Defense Evasion do techniki Rootkit. Kliknięcie tego łącza powoduje wyświetlenie listy zagrożeń wykorzystujących tę technikę, sposobów ich ograniczania i opcji wykrywania.

Drugi przykład: pakowanie oprogramowania

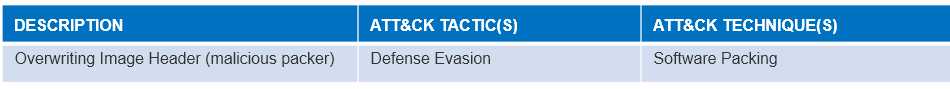

Spójrzmy na inny przykład. Sandbox wykrywa, że złośliwe oprogramowanie próbuje nadpisać istniejący obraz pliku PE w pamięci. Sandbox opisuje to zachowanie jako „Zastępowanie nagłówka obrazu (złośliwy program pakujący)”. Jednak może to nie być łatwe do zrozumienia.

Po odwzorowaniu tego zachowania na taktyki i techniki MITRE ATT&CK, zachowanie to jest opisane jako „unikanie obrony” z techniką „zaciemnionych plików lub informacji” i techniką podrzędną „pakowanie oprogramowania”. Tak jak poprzednio, strona poświęcona technikom zawiera wiele informacji na temat przykładów zagrożeń, sposobów ich łagodzenia i technik wykrywania.

Jak pokazują te przykłady, platforma MITRE ATT&CK pomaga administratorom przekształcić dzienniki piaskownicy w przydatne taktyki do obrony przed atakującymi i zachowaniami złośliwego oprogramowania. Hillstone Server Breach Detection System (sBDS), Hillstone S-Series Network Intrusion Prevention System (NIPS) i zapory nowej generacji (NGFW), takie jak Hillstone A-Series, E-Series, X-Series Datacenter NGFW i CloudEdge (virtual NGFW), obejmują funkcję Cloud Sandbox.

Hillstone Cloud Sandbox to zaawansowana platforma wykrywania zagrożeń, która może emulować środowisko wykonawcze i analizować wszystkie działania związane ze złośliwymi plikami, identyfikować zaawansowane zagrożenia, a następnie współpracować z rozwiązaniami sBDS, NIPS i NGFW w celu zapewnienia szybkiej naprawy.

Aby dowiedzieć się więcej o platformie MITRE ATT&CK, przejrzyj oficjalną publikację „Getting started with ATT&CK”.

Polecamy również inne pomocne artykuły firmy Hillstone Networks, rozszerzające poruszoną wyżej tematykę:

Nowa, przyszłościowa generacja urządzeń Hillstone serii A

Hillstone VSYS: konsolidacja bezpieczeństwa z użyciem wirtualizacji

Hillstone Networks wprowadza aktualizację systemu operacyjnego bezpieczeństwa sieci StoneOS

__________________________________________________

Zainteresowały Cię rozwiązania Hillstone?

Zapraszam do kontaktu

Marceli Matczak

Security / SDN Business Development Manager

+48 785 051 978

marceli.matczak@s4e.pl